웜으로 인해 시스템의 부하뿐만 아니라 전체 네트웤에 큰 피해를 안겨줄 수 있다. 하지만 보통 네트웤 디자인을 보면 웜이 기생하는 곳은 PC이고, 그 PC는 네트웍 스위치에 conneted 되어 있다. 라우터와 달리 스위치의 ACL 적용은 보통 까다로운 것이 아니다. L3 스위치에서의 ACL, L2스위치에서의 ACL, VLAN 상에서의 ACL등, 적용되는 스위치의 종류 등등, 복잡한건 사실이다. 하지만 알고나면 간단하다.

Types of ACLS

1. Router ACL

2. Virtual LAN ACL

3. Time-based ACLs

4. Port-based ACLs

- Routed ACL (RACL)

L2 , L3인터페이스에서 적용이 가능하다. single source 에 대한 특정 destination 에대해 control이 가능하다. 이는 하나의 VLAN내에서 아니면 다른 네트웤이 연결된 부분에서 조작이 가능하다.

장비 : cat2950T-24 (N) , cat2950G-24/48 (N) , cat3550-24/48 SMI (Y)

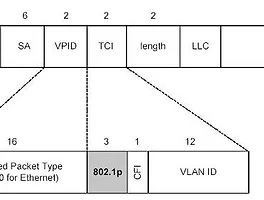

- Virtual LAN ACL (VACL)

보통 VACL(바클?) 이라고 부른다고 하던데.. 하나의 VALN이나 또는 하나의 서브넷에서 조작이 가능하다.

장비 : cat2950T-24 (N) , cat2950G-24/48 (N) , cat3550-24/48 SMI (Y)

- Time-Based ACLs

뭐라 부를 약어가 없다. 시간대 별루 제어가 가능하다. 보통 학교나 공공기관에서 사용한다.

장비 : cat2950T-24 (Y) , cat2950G-24/48 (Y) , cat3550-24/48 SMI (Y)

- Port-Based ACLs

사용자의 스트림을 조사하여 특정 소켓포트의 제어가 가능하다. ACL은 스위치 상에서 outbound

트레픽을 관찰한후 ACL과 일치하는 트레픽일 경우 deny 한다. 바이러스 웜등 포트기반의 트레픽을

제어가능하다.

장비 : cat2950T-24 (Y) , cat2950G-24/48 (Y) , cat3550-24/48 SMI (Y)

- ACL logging

스위치에서 ACL과 일치하는 경우 해당 pc의 MAC 획득이 가능하다.

장비 : cat2950T-24 (N) , cat2950G-24/48 (N) , cat3550-24/48 SMI (Y)

- MAC address Notification

만약 인증되지 않은 사용자의 접근시 alerts를 네트웤 관리자에게....

장비 : cat2950T-24 (N) , cat2950G-24/48 (N) , cat3550-24/48 SMI (Y)

- Port Security

오직 인증된 MAC 만이 스위치에 access를 보장한다.

장비 : cat2950T-24 (Y) , cat2950G-24/48 (Y) , cat3550-24/48 SMI (Y)

- Private Virtual LAN Edge

같은 VALN의 네트웤이나 스위치에서 다른 사람의 트레픽 도청을 방지한다.

장비 : cat2950T-24 (Y) , cat2950G-24/48 (Y) , cat3550-24/48 SMI (Y)

- Rate Limiting

네트웤 관리자는 특정 유저나 트레픽에 대해서 한계값 지정이 가능하다.

장비 : cat2950T-24 (Y) , cat2950G-24/48 (Y) , cat3550-24/48 SMI (Y)

출처 : http://blog.naver.com/acdc77?Redirect=Log&logNo=60004939740